به گزارش خبرنگار علمی باشگاه خبرنگاران پویا؛ براساس مشاهدات حسگرهای مرکز ماهر در شبکه کشور، در روزهای گذشته حجم حملات ثبت شده به پورت 23 (telnet) افزایش چشمگیری داشته است.

بر اساس بررسیهای انجام شده توسط مرکز ماهر وزارت ارتباطات، منشاء این حملات عمدتا تجهیزات IOT آلوده نظیر مودمهای خانگی و به ویژه روترهای میکروتیک بوده و هدف آن نیز شناسایی و آلودهسازی تجهیزات مشابه است.

مهمترین راهکار پیشگیری و مقابله با این تهدید، بروزرسانی firmware تجهیزات و مسدودسازی دسترسی به پورتهای کنترلی از جمله پورت 23 و 22 است.

حملات IoT

تعداد حملات صورت گرفته بر روی دستگاههای IoT روزبه روز در حال افزایش است؛ سطح پایین امنیت در بسیاری از این ابزارها، آنها را به هدف سادهای برای حمله تبدیل میکند به طوریکه بسیاری از قربانیان حتی متوجه آلوده شدن سیستم خود نمیشوند.

هدف بسیاری از مهاجمان آلوده کردن یک سیستم IoT و اضافه کردن آن سیستم به شبکه بات است؛ بیشتر این باتنتها برای ایجاد حمله DoS توزیع شده طراحی شدهاند؛ در صورت عدم بروزرسانی دستگاههای IoT در هنگام نیاز، احتمال آلوده شدن دستگاه افزایش پیدا میکند.

انتشار این بدافزارها معمولا از طریق اسکن آدرسهای IP و یافتن پورتهای Telnet و SSH باز صورت میگیرد؛ در ادامه با استفاده از حمله Brute Force یا استفاده از آسیبپذیریهای شناخته شده ورود به سیستم صورت میگیرد.

دستگاههای loT از پردازندهها و معماریهای سختافزاری مختلفی بهره میگیرند، به همین منظور توسعهدهندگان بدافزار برای اطمینان از اینکه برنامه آنها تعداد بالایی از این دستگاهها را آلوده کند، فایل خود را برای معماریهای مختلف آماده میکنند.

در حملات مربوط به loT معمولا ابتدا نوع پلتفرم دستگاه بررسی شده و پس از آن فایل اجرایی مربوطه در سیستم نصب میشود؛ پس از اجرای فایل باینری مخصوص دستگاه، اتصالی به یک سرور C&C برقرار شده و بات منتظر دستوری از باتمستر راه دور میماند.

بیشترین معماریهای مورد هدف عبارتند از SuperH PowerPC MIPS ARM x86 و SPARC که بیشتر در ابزارهایی مانند روترها، مودمها، دستگاههای NAS، سیستمهای CCTV، سیستمهای ICS و بسیاری ابزارهای IoT دیگر به کار میروند.

بدافزار تولید شده با پوشش هر چه بیشتر معماریهای مختلف طیف گستردهای از ابزارهای IoT را هدف میگیرد.

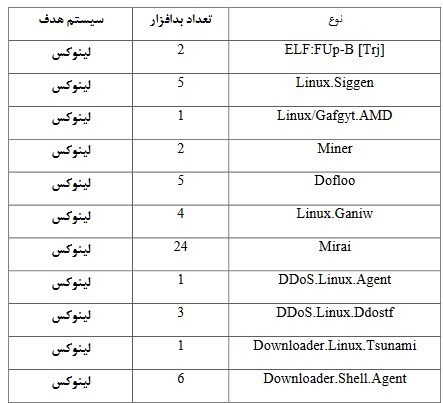

در ادامه جزییاتی از بدافزارهای ثبت شده بر روی پورت 23 ارائه شده است که عمده این بدافزارها از خانواده Mirai هستند.

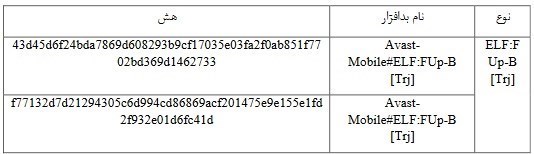

بدافزار دسته ELF:FUp-B [trj]

این بدافزار لینوکسی تنها توسط آنتیویروس Avast شناسایی شده است.

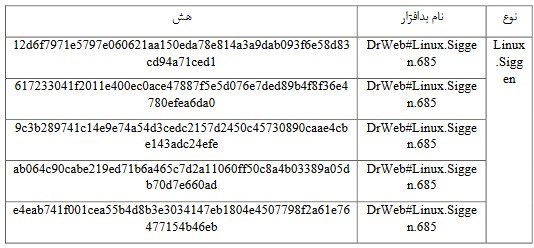

Linux.Siggen

این بدافزار تنها توسط آنتیویروس DrWeb شناسایی شده است به احتمال قوی از سیستم قربانی برای مینینگ استفاده میکند.

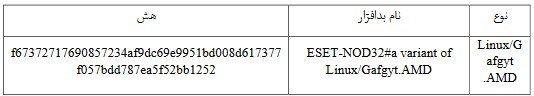

Linux/Gafgyt.AMD

بدافزار Linux.Gafgyt یکی از بدافزارهایی است که بر روی سیستمهای IOT مشاهده شده است؛ این بدافزار پس از نصب و متصل شدن به باتنت معمولا اقدام به حمله منع سرویس میکند.

این بدافزار ممکن است وبسرورها یا روترهای دارای واسط وب CGI را مورد حمله قرار دهد.

این بدافزار قادر به اجرای حمله Bruteforce بر روی روتر بوده و امکان استخراج اطلاعات از سیستم را دارد؛ نمونه به دست آمده از سنسور هانیپات مخصوص سیستمی با معماری ARM x86-64 است.

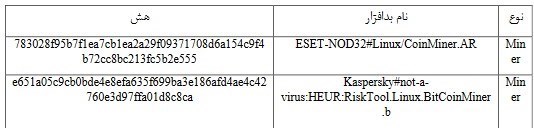

Miner

این بدافزارها دستهای از فایلهای مخرب هستند که با انتقال به سیستم قربانی از توان پردازشی دستگاه استفاده کرده و اقدام به استخراج پول رمزپایه میکنند؛ بسیاری از دستگاههای IOT به دلیل امنیت پایین و عدم بروزرسانی به موقع در معرض این آلودگیها قرار میگیرند.

این دسته از بدافزارها ماینرهای مبتنی بر لینوکس هستند که از طریق پورت 23 منتشر شدهاند.

Dofloo

بدافزار Linux Dofloo یک تروجان برای سیستمهای مبتنی بر لینوکس است که بر روی سیستمهای ARM x86 یا MIPS قابل اجرا است؛ این تهدید با نام AES DDOS نیز شناخته میشود زیرا ارتباطات با C&C سرور توسط الگوریتم AES رمز شدهاند.

این تروجان یک Backdoor در دستگاه آلوده باز کرده و منتظر فرمان مهاجم راه دور میماند.

این بدافزار معمولا برای حملات DDOS استفاده میشود ولی امکان جمعآوری اطلاعات درباره CPU، ترافیک شبکه و حافظه دستگاه آلوده و ارسال آنها به مهاجم را نیز دارد.

این حمله نیز جز حملات شناسایی شده به دستگاههای IOT است؛ نمونههای شناسایی شده در هانیپات برای معماری Intel 80386 طراحی شدهاند.

Linux.Ganiw

بدافزار Linux.Ganiw.A یک Backdoor و bot agent است که پلتفرم لینوکس را هدف قرار میدهد؛ بدافزار به یک سرور راه دور متصل شده و پس از شناسایی، اطلاعات سیستم را ارسال میکند و در مقابل دستوراتی را برای اجرا بر روی سیستم آلوده دریافت میکند.

این بدافزار میتواند برای حملات DDOS مورد استفاده قرار گیرد.

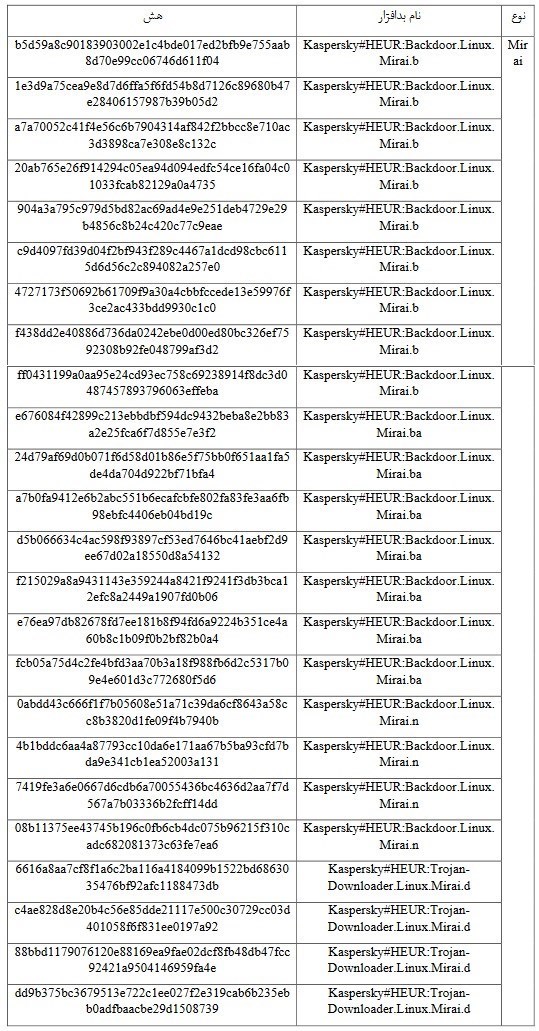

Mirai

بدافزار میرای یکی از معروفترین بدافزارهای IOT فعال در سطح جهان است؛ متن باز بودن کد این بدافزار باعث شده مهاجمان زیادی از قسمتهای مختلف این کد برای توسعه بدافزارهای شخصی استفاده کنند.

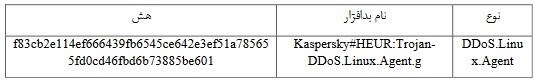

DDOS.Linux.Agent

این بدافزار در سایر آنتیویروسها با نام Xorddos شناخته میشود؛ این بدافزار یک Backdoor را بر روی کامپیوتر یا سیستم آلوده باز میکند؛ نام بدافزار به دلیل استفاده از رمزنگاری XOR در کد بدافزار و ارتباطات با C&C انتخاب شده است.

این بدافزار نسخههای گوناگونی برای معماریهای x86 و ARM ارائه داده است.

اصلیترین اقدم بدافزار اجرای حمله DDOS است با این حال تروجان امکان دانلود و اجرای فایل، پاک کردن سرویسها و نصب ماژولهای دیگر را دارد.

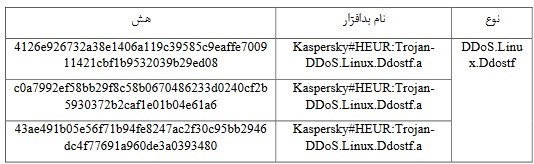

DDOS.Linux.Ddostf

این بدافزار مبتنی بر لینوکس بوده و به منظور ایجاد حمله DDOS طراحی شده است؛ با این حال امکان انجام برخی کارهایی دیگر از قبیل ارسال اطلاعات کاربر به مهاجم را نیز دارد.

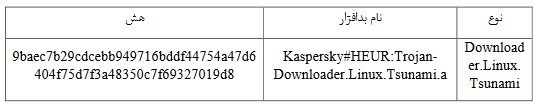

Downloader.Linux.Tsunami

این بدافزار یک کرم است که از طریق سرویس تلنت بر روی پورت 23 منتشر شده و با استفاده از نام کاربری و گذرواژههای پرکاربرد سعی در نفوذ به سیستم را دارد.

این بدافزار یک Backdoor در سیستم آلوده باز کرده و منتظر فرمان از سمت C&C میشود؛ دستگاههای آلوده به باتنت اضافه شده و برای حمله DDOS استفاده میشوند.

نسخههای این بدافزار سیستمهای IOT را هم مورد هدف قرار میدهند.

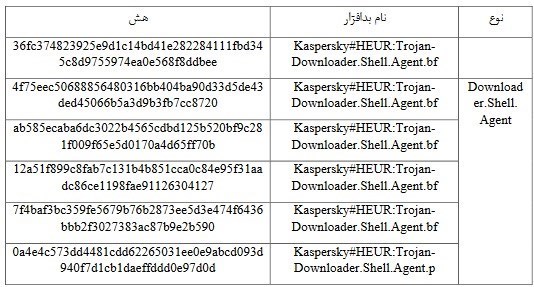

Downloader.Shell.Agent

این بدافزار، برنامه اجرایی مبتنی بر لینوکس است که عملیات ماینینگ انجام میدهد.

انتهای پیام/