חשיפה: כך נראית הפעלת תוכנת פגסוס - מבט מבפנים

כלכליסט חושף איך יחידת הסיגינט של משטרת ישראל השתמשה בפגסוס – החל מדרך הנגשת והצגת המידע למפעילים, נהלי העבודה היומיומיים והשימוש שנעשה במידע ועד האופן שבו הוא מולבן בסופו של התהליך

הם יושבים מסביב לשעון, 24/7 בשלוש משמרות. אנליסטים שמנתחים חומרים שנאספים על כל יעד. חוקר נוסף שמאזין ללא הפסקה לשיחות שמתקיימות וצופה בכל התראה שמתקבלת מהמערכת.

אחרי שבוע של מעקב מתכנס הצוות לישיבה, שבה מודפס ומופץ לנוכחים פרופיל היעד עם נקודות חולשה ומנופי לחץ שזוהו, כמו גבר נשוי שנפגש עם גברים אחרים. ולא משנה מה יוחלט, כמעט תמיד המידע הזה יישמר בארון משטרתי כלשהו. כך נראים מאחורי הקלעים של העבודה במשטרה עם תוכנת הריגול פגסוס של NSO הישראלית.

בשנים האחרונות נכתב לא מעט על אופן הפעולה של פגסוס – אילו יכולות יש לה, איך היא חודרת למכשיר ומה היא עושה שם, מי הקורבנות שהיא מדביקה ומי המדינות שמשתמשות בה, אפילו מעט על צורת ההתקנה והפעולה הטכנית בצד המפעיל של התוכנה. אנחנו יודעים מה עושה הרוגלה במכשירי הקורבנות, איזה סוג מידע היא אוספת ומה קורה למי שמותקף באמצעותה.

כלכליסט חושף לראשונה את אופן ההפעלה

ואולם, עד עתה לא התפרסם שום מידע מהותי על איך נראה השימוש היומיומי של תוכנת הריגול בצד של המפעיל. כעת, חושף תחקיר "כלכליסט" את האופן שבו מפעילה יחידת הסיגינט של משטרת ישראל את פגסוס – החל מאיך מונגש ומוצג המידע שאוספת התוכנה למפעילים, דרך נהלי העבודה היומיומיים והשימושיים שנעשים בפועל במידע ועד האופן שבו הוא מולבן בסופו של התהליך. ככל הידוע, מדובר בפעם הראשונה בעולם שבה נחשפת צורת העבודה, ההפעלה והשימוש של פגסוס בצד המפעיל, בוודאי שבכזו רמת פירוט.

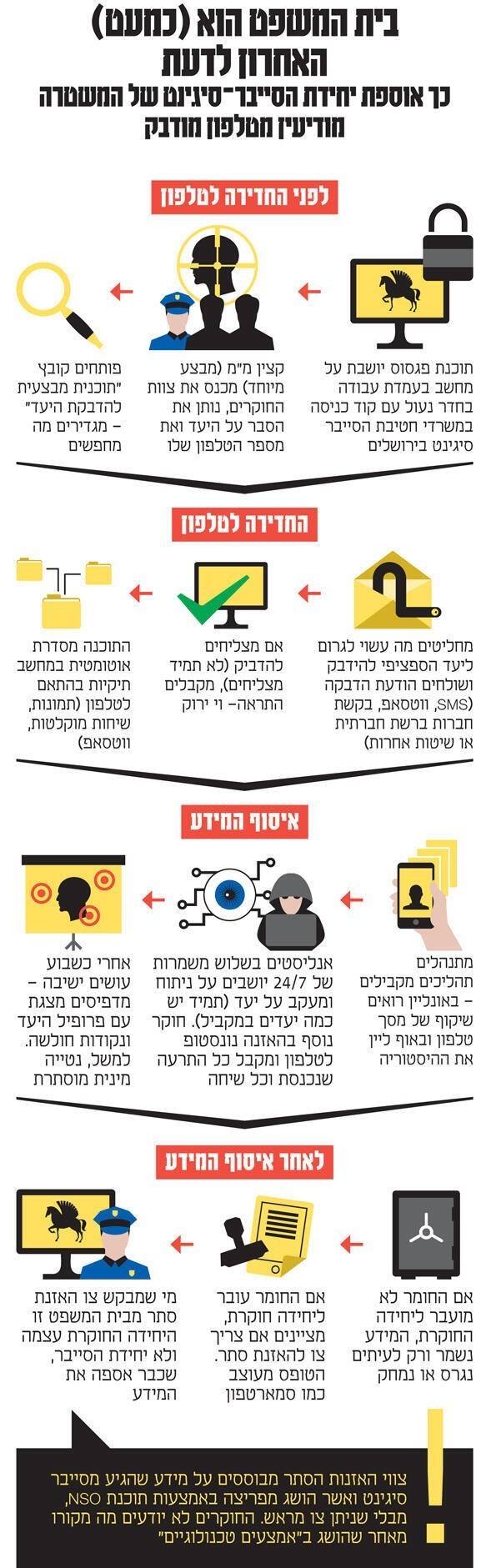

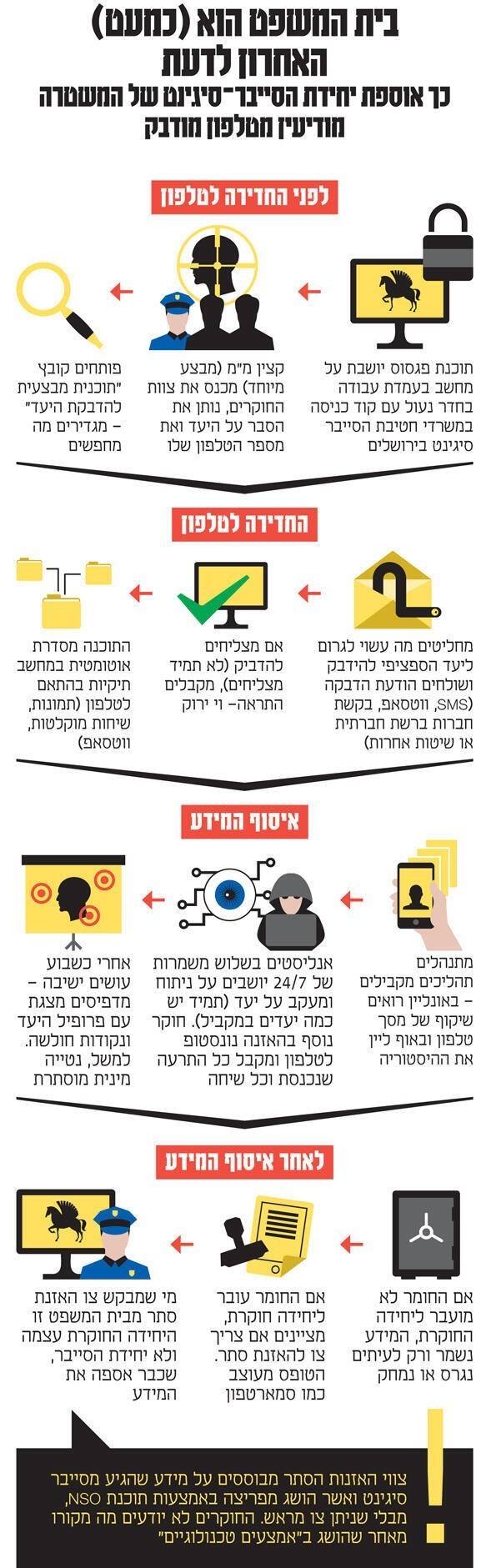

שרשרת התפעול של פגסוס במשטרה מתחילה, כמובן, עוד לפני הניסיון להשתילה במכשיר היעד. גרסת המפעיל של התוכנה מותקנת על מחשב ייעודי בעמדת עבודה בחדר נעול עם קוד כניסה במשרדי חטיבת סיגינט בירושלים. ההוראה להביא מידע מודיעיני על יעד מגיעה מחוליה גבוהה בשרשרת הפיקוד לראש מחלקת טכנולוגיות, ומשם יורדת לקצין מ"מ (מבצע מיוחד). הקצין מכנס את הצוות, מספק את מספר הטלפון של היעד והסבר כללי לסיבות השימוש בכלי המעקב רב העוצמה. כאן מסתיים ה"דיון" במהות הפעולה. בשלב זה פותחים קובץ מחשב עם שם היעד תחת השם "תוכנית מבצעית להדבקת היעד" שבו מוגדרים יעדי החיפוש.

השלב הבא הוא שלב ההדבקה. במקרים מסוימים ניתן להדביק את המטרה במתקפה שמכונה זירו-קליק (אפס הקלקות), שמאפשרת חדירה למכשיר בלי פעולה אקטיבית מצד המטרה. ואולם, פרצות מסוג זה קשות לאיתור ולתפעול ופעמים רבות יש צורך להשתמש במתקפת קליק אחד, שבה המטרה צריך לפתוח קישור שנשלח אליו כדי שאפשר יהיה להשתיל את פגסוס במכשירו. כאן נדרשת מצד החוקרים חשיבה ומה שמכונה "הנדסה חברתית", הבנה אילו הודעה לשלוח למטרה ודרך איזו תוכנה (SMS, ווטסאפ, פנייה ממדיה חברתית וכו'), על מנת לנסח את הפנייה המשכנעת ביותר שתגרום למטרה להקליק על הקישור. פרקטיקה מקובלת היא לשלוח טקסט שמתחזה לידיעה חדשותית בנושא שהוא בעל עניין למטרה, עם קישור שיעביר אותו לאתר זדוני שמופעל על ידי התוקף.

אם הצליחה פגסוס להדביק את המטרה (לא נדיר שהמתקפה נכשלת), יקבלו המפעילים התראה על הדבקה מוצלחת. פגסוס תתחיל אז לשלוף מידע מטלפון הקורבן ולהעביר אותו למחשב המשטרה שם היא תסדר אותו אוטומטית בתיקיות בהתאם לסוגי הקבצים שנשלפו (תמונות, שיחות מוקלטות, הודעות ווטסאפ ועוד). במקביל, יכולים החוקרים לראות שיקוף בזמן אמת של מסך הטלפון (כלומר, לראות כל מה שהמטרה רואה על המסך בעת שהוא משתמש במכשיר), וגם לקבל גישת אוף-ליין להיסטוריית השימוש במכשיר (כלומר, לראות מה ראה המשתמש קודם יום קודם, למשל).

מדובר בכמות מידע משמעותית שנאסף בשגרה מכמה יעדים במקביל. על מנת לעקוב ולנתח מידע זה בזמן אמת, מפעילה המשטרה צוות של אנליסטים שעובדים מסביב לשעון בשלוש משמרות, 24 שעות ביום שבעה ימים בשבוע, ומנתחים אוף-ליין את המידע שנאסף מהמכשירים השונים שעליהם מותקנת פגסוס, ה"היסטוריה" של הטלפון. במקביל, חוקר נוסף יושב עם אוזנייה, מאזין ללא הפסקה לשיחות שמתבצעות בטלפון, יכול לראות כל התרעה שמתקבלת במכשיר, מיילים שנשלחים בזמן אמת ועוד.

החומרים נשמרים ב"קלסר מטרה"

אחרי שבוע של איסוף וניתוח חומרים מכונס צוות החקירה לישיבה מיוחדת. לקראת הישיבה מדפיסים החוקרים מצגת עם פרופיל של היעד ונקודות החולשה שלו, שמתבססת על המידע שנאסף והניתוח של האנליסטים. במקרה אחד, שנחשף היום ב"כלכליסט", חוקרים לגלות באמצעות פגסוס שהנעקב משתמש באפליקציית ההיכרויות לקהיל הלהטב"קית גריינדר. המידע הזה הוכנס למצגת, שהוצגה לאחר השלמת האיסוף לקצין המ"מ. באותה מצגת נכתב: "הולך עם גברים ככל הנראה, בזמן שהוא נשוי – מנוף לחקירה, להכין חיסיון, להגיד ליחידה להכין צו האזנות".

הצוות דן בממצאים ובסיום הדיון מחליט האם יש די חומר חקירה שניתן להעביר ליחידה החוקרת הרלוונטית. מבחינת פרטיות הקורבן, מדובר בהחלטה בעלת חשיבות זניחה. זאת, מכיוון שגם אם הוחלט שאין ממצאים להעביר ליחידה החוקרת, החומרים נשמרים בכל ב"קלסר מטרה" (קלסר שבו מרכזים את כל החומר המודיעיני שנאסף על היעד): תיקייה פיסית או קובץ מחשב. כלומר, המשטרה שומרת את החומרים שנאספו באמצעות פגסוס גם אם אין מספיק מידע להמשך חקירה. רק לעתים רחוקות החומר נגרס או נמחק.

כל התהליך עד עתה מתקיים ללא צו או פנייה לבית משפט. רק אם מחליטים להעביר את המידע והממצאים ליחידה חוקרת, מציינים חוקרי סיגינט האם נדרש – בדיעבד - צו להאזנת סתר. מי שפונה לבית המשפט לבקש צווי האזנה היא היחידה החוקרת, לא יחידת סיגינט שביצעה את הפריצה ואספה את המידע. למעשה, הבקשה נעשית על בסיס המידע שהושג בפריצה, בלי צו מראש ואפילו החוקרים שמבקשים את הצו לא יודעים מה מקורו, רק שהושג ב"אמצעים טכנולוגיים".

זה כנראה הבסיס לטענות המשטרה בתגובה לתחקיר "כלכליסט" שהשימוש בפגסוס נעשה בהתאם לצו בית משפט. הבעיה עם טענה זו היא שגם אם יש צו, הוא מוצא רק לאחר שבוצעה הפעולה שמצריכה את הצו. ובמקרה שלא מועבר המידע להמשך חקירה לא מוצא צו כלל, אפילו לא בדיעבד. התנהלות זו, איסוף פולשני של מידע ללא צו בית משפט ואז שימוש במידע זה כדי לבקש צו רטרואקטיבי, דומה יותר לציור של אשר מאשר לשיטת עבודה שמצופה מארגון כמו משטרת ישראל.

היא מבוססת במידה לא מעטה על שיטות הפעולה של יחידת המודיעין הצה"לית 8200, שבוגרים רבים שלה הובאו לסיגינט המשטרתית - בעיקר תחת המפכ"ל יוצא השב"כ רוני אלשיך. החוקרים הללו, מומחי מחשוב שצמחו בצבא ורגילים לפעול נגד גורמים עוינים, לא בהכרח הפנימו את המגבלות שחלות במדינה דמוקרטית על חוקרי משטרה.